Есть старая поговорка о том, что доступ к загрузке - это все равно, что доступ к паролю root. Я полностью с этим согласен. Любой, кто может получить доступ к загрузчику, также может легко получить доступ к правам root в вашей системе. Здесь описано, как легко сбрасывать или восстанавливать пароль пользователя root через загрузчик Grub. Когда у кого-то есть физический доступ к загрузчику, практически нет возможности остановить их. Вот почему нам необходимо защитить паролем Grub, чтобы добавить дополнительный уровень безопасности. Если вы администратор Linux, вы должны знать, как защитить загрузчик.

В этом руководстве описано, как защитить паролем загрузчик Grub в CentOS. Я проверил это руководство на системах CentOS 6.x и CentOS 7.x. В старых дистрибутивах Linux, таких как CentOS 6.x, RHEL 6.x, Grub является загрузчиком по умолчанию. В этом разделе описывается, как установить пароль grub в системах CentOS 6.x.

Перед выполнением каких-либо изменений всегда рекомендуется сделать резервную копию конфигурационного файла GRUB.

Во-первых, нам нужно зашифровать пароль. Для этого войдите в систему centos как пользователь root и создайте файл grub, как показано ниже.

Затем зашифруйте пароль, используя команду md5crypt, как показано ниже.

Введите пароль дважды. Обратите внимание, что на экране вы ничего не увидите. Просто введите пароль и нажмите клавишу ENTER, а затем введите один и тот же пароль и нажмите ENTER.

Пароль зашифрован. Затем нам нужно добавить этот пароль в файл /etc/grub.conf.

Теперь добавим пароль в файл grub.conf. Для этого откройте два файла: grub и /etc/grub.conf.

Вы увидите зашифрованный пароль, как показано ниже. Поместите курсор перед паролем. Затем нажмите yy, чтобы скопировать пароль.

Затем введите :n (двоеточие n). Это переключит вас на следующий файл /etc/grub.conf.

После строки splashimage = (hd0,0) /grub/splash.xpm.gz нажмите p, чтобы вставить зашифрованный пароль из предыдущего файла.

Затем нажмите i и добавьте line password –md5 перед зашифрованным паролем, как показано ниже.

Здесь, $1$I2w2s1$EPZtrLn/h2M4qfh48ZL8O0 - это зашифрованный пароль grub на моей тестовой системе.

Для получения более подробных сведений см. скриншот ниже.

Далее нажмите ESC и введите :wq для сохранения и выхода.

Перезагрузите систему.

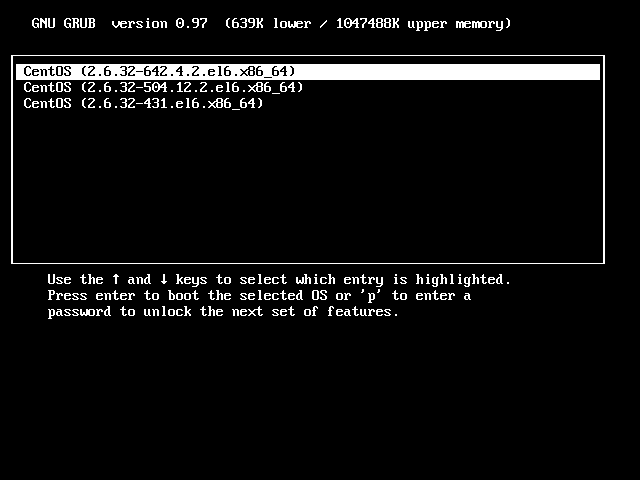

Теперь взгляните на меню загрузки Grub. Вы не сможете редактировать меню grub без ввода пароля.

Чтобы изменить меню Grub, нажмите p. Вам будет предложено ввести пароль.

Теперь вы сможете внести любые изменения в меню загрузки grub.

Защита паролем загрузчика GRUB2

В RHEL 7 и его клонах, таких как CentOS 7, Scientific Linux 7, загрузчиком по умолчанию является Grub2. Защита загрузчика Grub2 паролем отличается от таковой для grub.

Во-первых, создайте зашифрованный пароль, используя приведенную ниже команду в качестве пользователя root:

Пример вывода:

Теперь мы зашифровали пароль для защиты загрузчика Grub2. Как вы уже знаете, не рекомендуется редактировать и вставлять только что сгенерированный пароль непосредственно в главный конфигурационный файл grub2. Вместо этого мы должны добавить пароль в пользовательский файл меню Grub2, который находится в каталоге /etc/grub.d/, и, наконец, обновить главный конфигурационный файл Grub2, то есть /etc/grub.cfg.

Сделайте копию пользовательского файла меню Grub2:

Затем отредактируйте конфигурационный файл Grub2 в качестве пользователя root:

Добавьте следующие строки. Убедитесь, что вы вставили правильный пароль, который мы создали ранее.

Нажмите ESC и введите :wq, чтобы сохранить и закрыть файл.

Теперь пришло время обновить главный конфигурационный файл Grub2.

Убедитесь, что у вас есть резервная копия главного конфигурационного файла.

Обновите конфигурационный файл командой:

Пример вывода

Вы можете проверить правильность установки пароля в файле /etc/grub2.cfg, как показано ниже.

Все настроено. Перезагрузите свою систему, чтобы проверить, защищен ли загрузчик.

После перезагрузки системы попробуйте отредактировать загрузчик Grub2. Для этого нажмите e.

Вам будет предложено ввести имя пользователя и пароль, которые мы задали на предыдущем шаге.

Если вы введете правильное имя пользователя и пароль, то сможете редактировать загрузчик Grub2.

Теперь вы знаете, как защитить паролем загрузчики Grub и Grub2 в Linux. Как я уже говорил, это добавит дополнительный уровень безопасности вашему серверу Linux.

Комментариев нет:

Отправить комментарий